COMMENT JE ME SUIS PRESQUE FAIT PIRATER PAR MON NOUVEL AMI VIA LINKEDIN MESSENGER

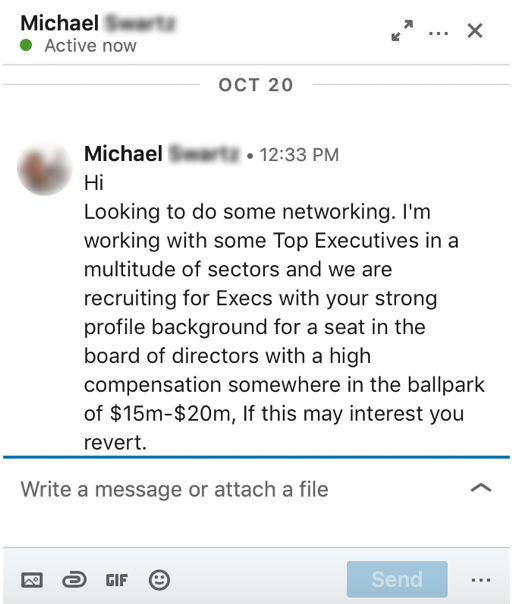

Le 25 octobre, j’ai été contacté via LinkedIn Messenger par un nouveau contact que j’avais ajouté cinq jours plus tôt. Le message concernait une possible opportunité d’affaires.

En lisant le texte et en constatant la rémunération offerte pour siéger sur un conseil d’administration, il me semblait déjà que quelque chose ne tournait pas rond; la rémunération ne faisait pas de sens. Pour des raisons que vous lirez plus bas, je croyais qu’il pouvait simplement s’agir d’une erreur et que la personne avait voulu écrire 20K$ plutôt que 20M$, ce qui ferait plus de sens :). Néanmoins, je voulais en savoir davantage. En tant qu’entrepreneur, je suis toujours intéressé à découvrir des opportunités de réseautage comme celle-ci.

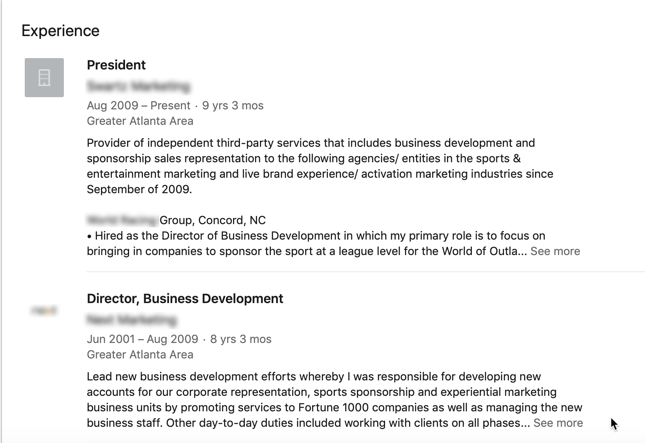

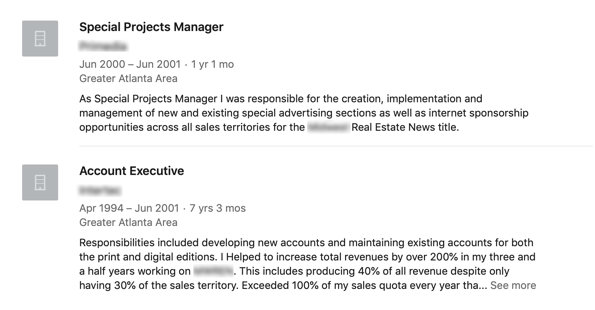

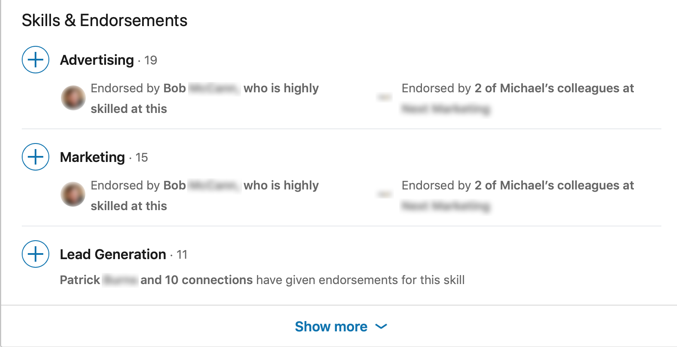

À première vue, je n’ai rien remarqué d’alarmant sur le profil. Mon nouvel ‘‘ami LinkedIn’’ avait plus de 500 contacts et ses descriptions professionnelles semblaient très bonnes. Le profil montrait également un cheminement de carrière très crédible composé de plusieurs expériences sur une longue période de temps.

En étudiant le profil de plus près, j’ai également remarqué que cette personne était recommandée par plusieurs utilisateurs LinkedIn, dont plusieurs semblaient également très compétents et très recommandés. Tout semblait légitime avec le profil en question.

Une chose que j’aime toujours faire est de lire les recommandations des personnes avant d’accepter un nouveau contact. Mon nouvel ‘‘ami LinkedIn’’ avait plus de 10 recommandations, ce qui est plus qu’acceptable pour la plupart des utilisateurs LinkedIn. Les recommandations qu’il avait reçues semblaient également légitimes.

À ce stade, après avoir vérifié tous les éléments de base du profil, j’ai décidé d’engager la conversation et voir où cela nous mènerait. Quelques secondes plus tard, j’ai reçu un nouveau message de cette personne avec une brève description de l’opportunité et un lien pour accéder à l’information.

Après avoir lu son message et vérifié la nature du lien, j’ai su aussitôt de quoi il en retournait.

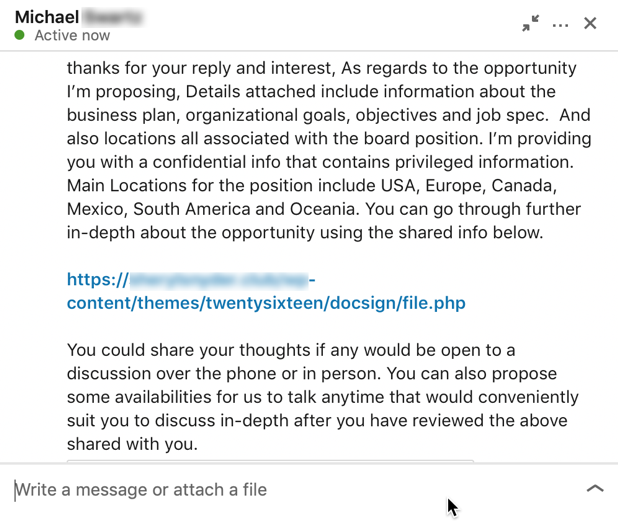

Commençons par le message en soit:

- Cette personne propose de partager avec moi des renseignements sensibles et confidentiels, tels que: un plan d’affaires, des objectifs organisationnels, des objectifs clés, et plus encore, sans me demander de signer une entente de confidentialité ou même un appel téléphonique.

Voyons maintenant le lien:

Ce lien semble louche!

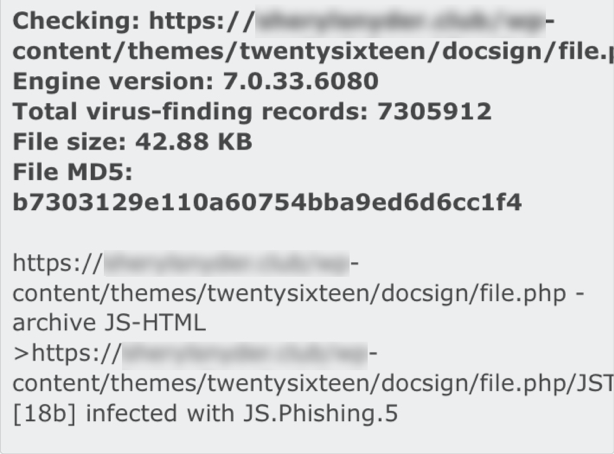

“Pourquoi quelqu’un partagerait-il un fichier PHP à partir du répertoire d’un thème!?” a demandé un de nos consultants en sécurité chez Orenda Security.

Lorsqu’un site WordPress est compromis, le répertoire du thème est habituellement un des aspects les plus faciles à modifier, pour que vous puissiez incorporer votre propre code PHP.

Ce type de lien est inhabituel pour échanger ce genre de renseignements ou de documents électroniques, spécialement d’une entreprise connue comme DocuSign.

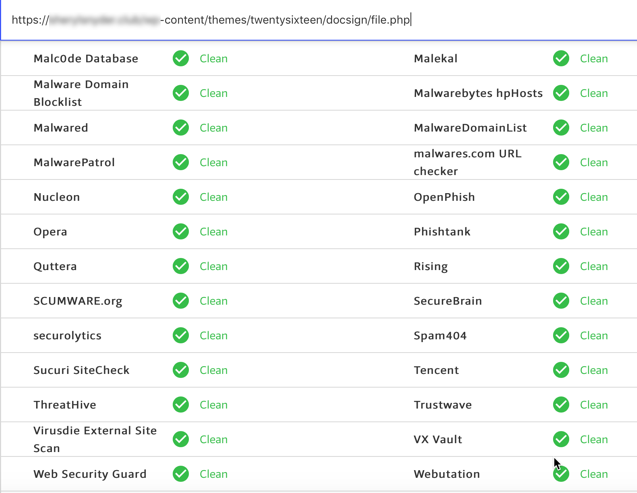

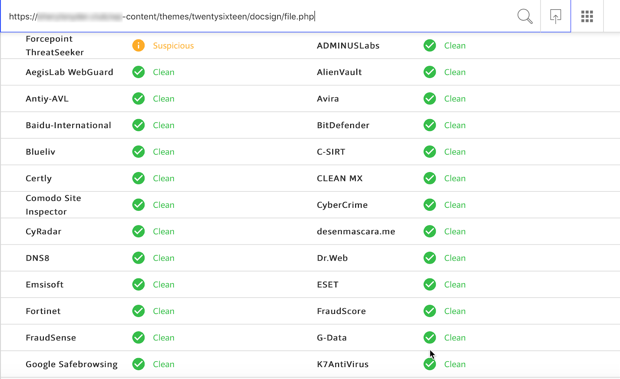

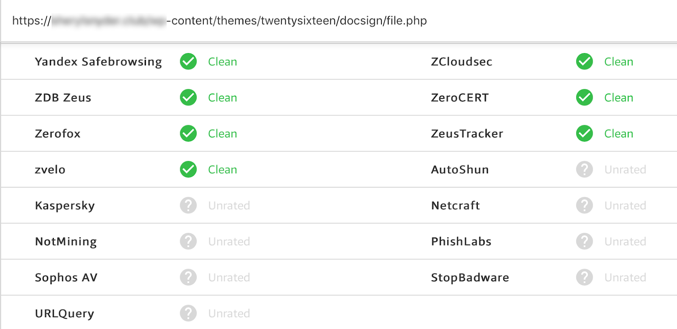

À l’aide d’un site web gratuit reconnu de Google, j’ai balayé le URL pour y déceler des activités malveillantes. Les résultats furent surprenants, tous en vert. Si vous n’avez jamais utilisé ce genre de site, sachez simplement qu’il en existe des centaines qui offrent des services de balayage gratuits. Ce site utilise une multitude de sites de balayage et un seul indiquait que quelque chose était suspect.

J’imagine qu’il serait juste de dire que certaines personnes feraient confiance au lien en se basant sur les résultats du balayage.

Simplement pour m’amuser, j’ai testé le lien sur un Mac et l’antivirus (réputé) ne l’a pas décelé non plus.

Malheureusement, sans les conseils adéquats d’un expert de confiance ou sans avoir complété le cours de sensibilisation à la sécurité, nous pouvons dire qu’un clic serait la prochaine étape pour plusieurs utilisateurs.

En fait, le lien produit une attaque par hameçonnage JS. Phishing.5:

Voyons maintenant ce que ce cybercriminel avait en tête.

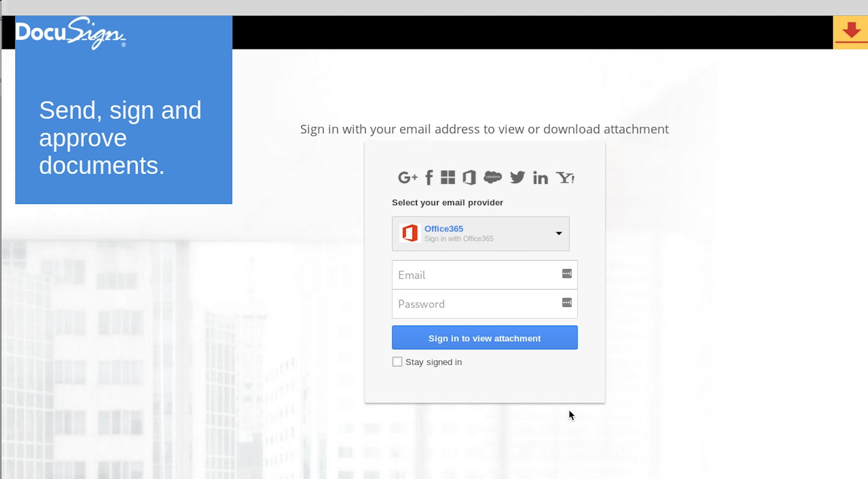

Après avoir ouvert le lien dans un environnement sécurisé, un faux portail de connexion DocuSign est apparu et m’a demandé de me connecter en utilisant Office 365, Gmail, Facebook ou d’autres fournisseurs connus.

À première vue, la page n’est pas mal. Plusieurs personnes pourraient se laisser prendre par l’arnaque et je suis sûr que plusieurs s’y sont déjà fait prendre.

Caractéristiques de ce scénario d’hameçonnage:

- L’aspect général est de piètre qualité et ne reflète pas l’image corporative d’une organisation sérieuse.

- Il n’y a pas d’erreur d’orthographe ni de grammaire, ce qui était habituellement un signe d’une fausse page d’accueil. Cependant, les attaques par hameçonnage deviennent de plus en plus sophistiquées et vous ne pouvez évidemment pas vous fier seulement sur cet aspect.

- Le logo et la marque ne correspondent pas au vrai format DocuSign.

- Aucun des liens sur la page n’est fonctionnel.

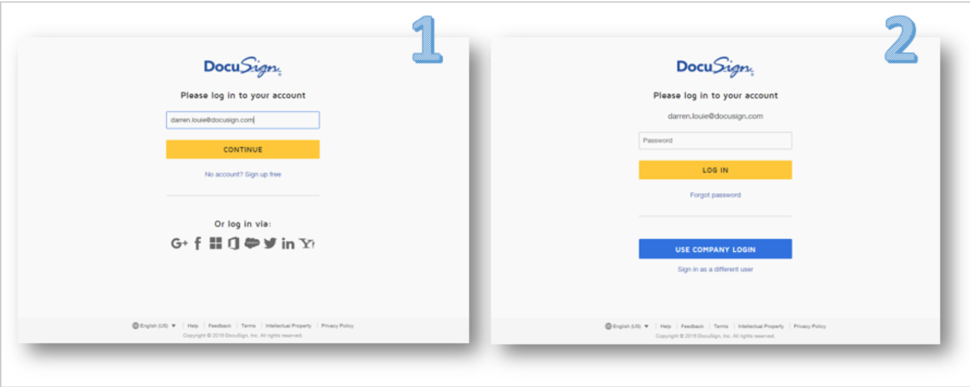

Si vous accédez directement au site web officiel de DocuSign, il est facile de voir ce que la vraie page de connexion devrait être. Même une simple recherche Google vous guidera.

Vraies pages de connexion Real DocuSign (de support.docusign.com):

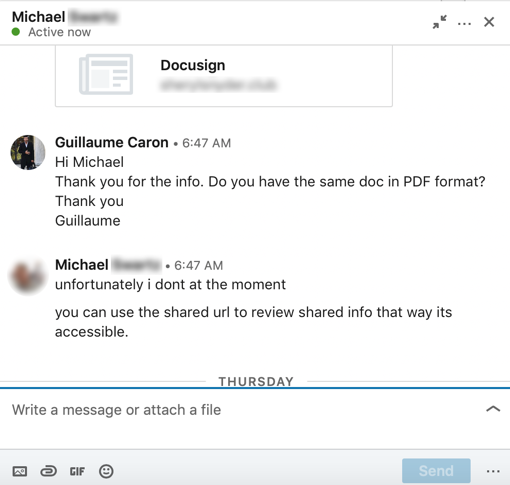

Le lendemain matin, je voulais en savoir davantage sur ce pirate informatique. J’ai donc demandé à mon nouvel ami s’il avait plutôt un document PDF, car je voulais prolonger la conversation un peu plus.

Voici sa réponse ci-dessous:

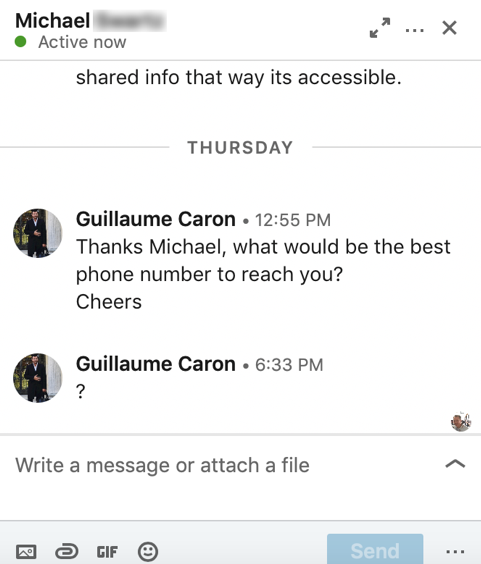

Je lui ai également demandé un numéro de téléphone pour pouvoir discuter de cette “opportunité ».

Mais je n’ai évidemment reçu aucune réponse de cette personne.

À ce stade, et pour des raisons évidentes, il était important d’informer LinkedIn à propos de ce compte, afin qu’ils puissent protéger d’autres membres LinkedIn. Nous avons également masqué le nom de l’utilisateur du profil dans ce billet car il est très possible que ce compte ait été compromis et qu’il soit maintenant contrôlé par un utilisateur malveillant, à l’insu du vrai détenteur du compte. J’ai également remarqué que nous avions deux contacts en commun et je me suis assuré qu’ils soient mis au courant de cette situation, pour qu’ils ne soient pas victimes d’hameçonnage. Quoique, il se peut qu’ils travaillent ensemble…

La raison pour laquelle j’ai pris le temps de partager cette expérience avec vous est pour vous démontrer que, lorsqu’il est question d’attaque par hameçonnage, la plupart des personnes croient que cela n’arrive que via des courriels personnalisés ou génériques. Cependant, les pirates informatiques utilisent toutes sortes de méthodes pour cibler leurs victimes, telles que les médias sociaux, la messagerie texte (#smishing) et même LinkedIn Messenger.

J’ai la chance de travailler tous les jours avec un groupe d’experts en cybersécurité chez Orenda Security. J’ai également eu la chance de travailler pendant 10 ans dans le domaine de la sensibilisation à la cybersécurité, aidant les organisations de toutes tailles avec des programmes de sensibilisation à la cybersécurité et des services de simulation d’hameçonnage. Cependant, ce n’est pas le cas de la plupart des professionnels qui travaillent à l’extérieur du monde de la cybersécurité, et cette attaque directe via LinkedIn Messenger peut être désastreuse pour n’importe qui d’entre nous.

Rappelez-vous: demeurez alerte en tout temps et si vous avez quelque doute que ce soit ou si vous vous retrouvez dans une situation semblable, contactez quelqu’un qui peut vous aider. Vous pouvez également ignorer le message, mais n’ouvrez aucun lien. S’il s’agit d’une opportunité réelle ou de quelque chose d’important, cette personne trouvera une meilleure façon de vous contacter de toute façon!